Emotetの被害急増!

中小企業のPCサポート「情シス不在はご相談を」

近年、ITの世界でもウイルスは進化し続けており、さまざまなマルウェア(悪意のあるソフトウェア)が猛威を振るっています。

2020年春、新型コロナウイルス対策から急場しのぎでテレワークを導入した企業も多かったことと思いますが、自宅での脆弱なセキュリティ環境が増えた中で、再び最恐のマルウェア「Emotet(エモテット)」が活動を始めました。

ここでは、Emotetの特徴と今できる対策についてご案内いたします。

脅威のマルウエア「Emotet(エモテット)」とは

Emotetとは、主にWordなどのMicrosoft Officeファイルが添付されたメールを感染経路に、メールアカウント・パスワードなどの認証情報やメールの件名・本文、アドレス帳などのデータを窃取し、スパムメールで感染の拡大を狙うマルウェアです。

メール受信者が添付ファイルを開き、Officeファイルのマクロを実行することで感染します。

Emotet自体は、2014年頃から確認されており、2019年秋から度々感染被害が報告されていましたが、2020年9月末より被害が急増しています。また、2020年9月2日、パスワード付きZIPファイルを添付したEmotetの攻撃メールが確認されたとIPA(日本情報処理推進機構)より報告がありました。ということは、セキュリティソフトの検知をすり抜けたということになります。

Emotetは、目的や手法を変化し続けながら、巧妙かつ、より検出されにくいものに変異して拡大を続けています。

「Emotet」はどのように感染するの?

もし、Emotetのメールを受信したとしても、添付ファイルを開く(もしくはリンクを踏む)ことをしなければ感染しません。

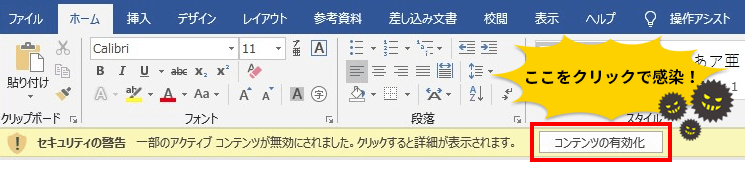

主な感染ケースは、メールに添付されたWord形式のファイルをクリックし、「コンテンツの有効化」をクリックすることです。

ただし、設定によっては「コンテンツの有効化」の警告が表示されない場合もありますので、いずれにしてもファイルの開封には十分にご注意ください。

メール自体は、

- 実在の人物へなりすましたケース

- 賞与明細や請求書の添付など、社内事務手続きや業務のメールになりすましたケース

- 「新型コロナウイルス」など流行りの社会的話題を扱ったケース

- 「RE:」を付けてメールの返信を装ったケース

など、不信を抱かせないように巧妙な手口で送りつけてきます。

Emotetに感染しないためには、さまざまな攻撃の手法を知ることが大切です。

「Emotet」感染と対応事例

感染が疑われた場合、さらに御社に情シス担当者などがいない場合は、まずはご相談ください。

以下は、当社で対応した一例です。

きっかけ・ご相談内容

クライアント側の担当者から、送信者欄に記載された本人に覚えの無い添付ファイル付きのメールが飛び交っており、取引先の方からも「メールサーバ上のウイルスチェックでブロックされたメールに御社からのメールがあった」との連絡が入ってきて困っているので何とかして欲しいとの連絡がありました。

送信者名や件名を偽装して配信されるマルウェア付きメールを開き、添付されたファイルを実行したことにより感染し、感染したパソコン内にある過去のメールデータから、取引先のメールアドレス情報、メールの件名、メール本文等の情報や、メールアカウントの認証用ID・パスワード情報を盗まれ、その情報を元に新たにメールをばらまかれているものと予想されました

作業内容とご提案

- 保守契約をいただいているクライアント様ですので当然ですが、メールサーバ段階でのセキュリティチェック、UTMによる社内のネットワーク上での監視、ウイルス対策ソフトによる個々のPCレベルでのチェックは行われていました。

- 送られてくるマルウェア付きのメールを確認したところ、Officeのマクロ機能を利用するタイプのファイルが添付されており、その他の特徴からもEmotet もしくは上記セキュリティを掻い潜ってきているので、その亜種ではないかと特定しました。

- 社内の全てのパソコンで、これまでのスキャンソフトとは別のソフトでウイルスのスキャンを行い、Emotet 及びEmotet に呼び込まれたであろうマルウェアを全て駆除しました。

- 個別のパソコンのスキャンと平行して、感染の痕跡のあるパソコンに設定されているメールアカウント全ての認証用パスワードの変更を行っています。

- その上で、事の発端であるリテラシーの問題の対策として、再度「覚えのない怪しいメールは開かない」「安全という確証の無い添付ファイルを開いたり、マクロの有効化をしない」といった利用上の注意点をお伝えしています。

- 念のため、前々から相談させていただいていたウイルス対策ソフトの入れ替えのお話を再度提案させていただきました。

担当したSEからの一言

Emotet自体は2014年ごろから確認されているのですが、目的や手法も変わり、より検出されにくいものに変異しながら現在まで続いている息の長いマルウェアとなっています。

今回も各種ウイルス対策を潜り抜けての感染となっておりますので、「怪しいメールは開かない」といったリテラシーの部分の周知徹底が今後も継続的に必要かと思います。

また、ご利用のデバイスが多い環境になりますと、一旦感染すると社内のご担当者だけでは対応が追い付かなくなる場合があります。そういった場合は、是非弊社までご相談ください。

パソコンまわりのトラブルに関するご相談はT&Rサポートへ!

「Emotet」に対して今できること

まずは以下の項目からできることを行ってください。

- Office製品のマクロの自動実行の無効化を設定 【Word:マクロの自動実行の無効化設定方法 参照】

- 最新のセキュリティ製品の導入する

- OS をアップデートし、最新版に保つ

- 「怪しいメールは開かない」「確証の無い添付ファイルを開かない」などの社内への注意喚起

Wordのマクロの自動実行の無効化が設定されているかどうかは簡単に確認できますので、以下の手順を参考に設定の確認を行ってください。

Word:マクロの自動実行の無効化設定・確認方法

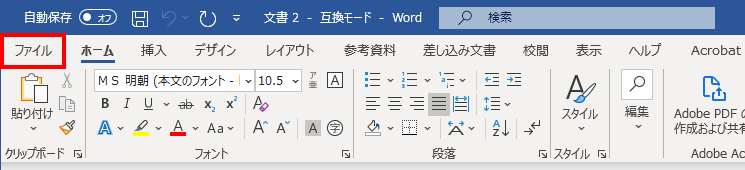

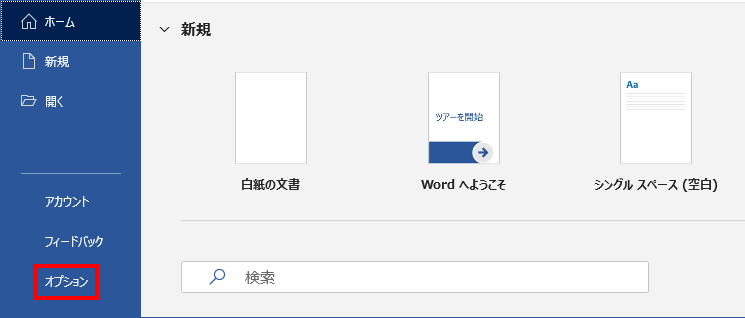

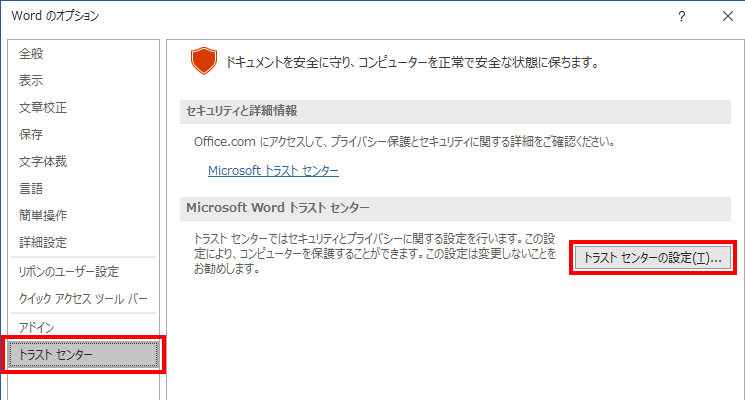

【STEP1】

Wordの「ファイル」をクリックし、「オプション」を選択

【STEP2】

トラストセンター(セキュリティセンター)をクリックし、トラストセンターの設定(セキュリティセンターの設定)を選択

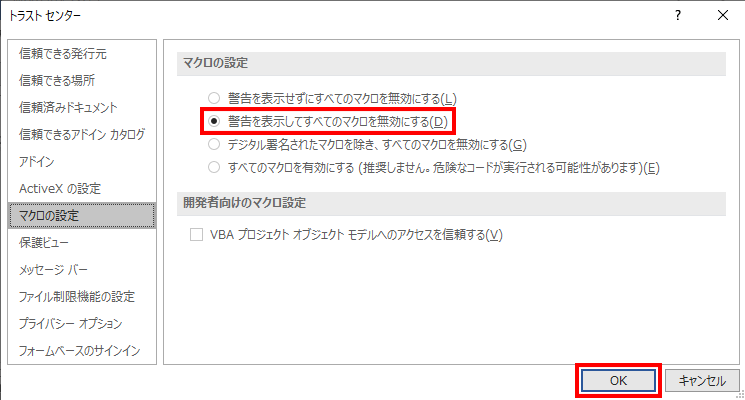

【STEP3】

トラストセンター(セキュリティセンター)の「マクロの設定」で「警告を表示してすべてのマクロを無効にする」が選択されているか確認し、設定されていなければ選択して「OK」をクリック

もしも「Emotet」の感染が疑われる場合は、ご相談ください

Emotetの特徴として、感染していても分かりにくいという点が挙げられます。気づかないうちに、御社のメールサーバーがEmotetのメール配信に悪用されていたら大変です。また、社内で感染が拡大し、気づいた時には対応が追いつけなくなるケースもありました。

もし少しでもEmotetの感染が疑われる場合は、ご相談ください。お客様自身で感染有無の確認ツール「EmoCheck」(JPCERT/CC)によりウイルスチェックを行うこともできますが、実際に感染していた場合は、社内ネットワークの全ての端末のチェック、Emotet 及びEmotet に呼び込まれたであろうマルウェアの駆除、全てのメールアカウントの認証用パスワードの変更など、大掛かりな作業が必要になります。

私たちティーアンドアール・サポートのSEは、ICTに関する知識を豊富に蓄え、御社の大切な情報を守ります。

パソコンや社内ネットワーク等でご心配やお困りな場合は、ぜひお気軽にお問い合わせください。

ICT管理の全てをPCサポートのプロに

アウトソーシングすれば利益を生む業務に集中できます。

パソコンや周辺機器のトラブルが起きても

電話1本するだけです。

T&RサポートはWindows95の時代1996年に設立し、国立法人・大学法人の付属大学・医療機関・出版社など、さまざまな法人のICT環境導入と保守サポートのお手伝いを行ってまいりました。

パソコンまわりのトラブルに関するご相談はT&Rサポートへ!

ティーアンドアール・サポートについて

当社は、2003年設立で大学法人様や大学病院様、医療機関様、公益法人様などに、パソコンサポート、LAN構築、ホームページ製作、データベース製作、WEBサイトプロモーションを中心とするICT関連のサービスを行っています。当社では、各分野のスペシャリストをそろえて、お客様の細かいニーズにお応えしてまいりました。また、ICT機器メーカー様のサポート代行もうけたまわっています。

株式会社ティーアンドアール・サポート

東京都練馬区石神井町2-13-13 HARVEST BAHARA 5F

TEL:03-5923-0395

パソコンのサポートエリア:1都3県

(東京都、神奈川県、埼玉県、千葉県)

サポートエリアは拡大中!!